Grupo de Lázaro de Corea del Norte

Puntos clave

- Lazarus Group ha establecido una compañía falsa para atacar a los desarrolladores de la industria criptográfica con malware.

- La acción representa el desarrollo de Corea del Norte está trabajando para dirigir fondos en el sector de criptomonedas.

Comparte este artículo

El Grupo Lázaro de Corea del Norte, a través de su subunidad, desmanteló a las empresas registradas de EE. UU. Como parte de una campaña para lanzar una campaña para desarrollar desarrolladores de cripto de Phish, según un nuevo informe de Reuters.

Blocknovas LLC y Softglide LLC Companies están registradas en Nuevo México y Nueva York utilizando roles y direcciones falsas. Según los informes, otra entidad, la agencia de Angeloper tiene enlaces a la operación, pero no está registrada en los Estados Unidos.

plan

Estas estrategias implican crear empresas falsas, construir una presencia en línea convincente y publicar una lista de empleos para los desarrolladores.

Los piratas informáticos usaron la identidad incorrecta, la dirección de maquillaje y las plataformas reales como LinkedIn y Upwork para que parezca legítimo y atraiga a los desarrolladores. Una vez que el solicitante elija entrar, procederá a través de entrevistas falsas y las dirigirá a descargar la asignación o software de prueba.

Estos archivos contienen malware que una vez ejecutado, pueden permitir a los atacantes acceder al sistema de la víctima, lo que les permite extraer contraseñas, claves de billetera cifradas y otros datos confidenciales.

Los grupos de habla rusa usaron casi la misma estrategia en sus primeras campañas

En febrero, BleepingComputer informó que el grupo de delitos cibernético de habla rusa Crazy Evil ha desplegado estrategias comparables en estafas específicas dirigidas a los solicitantes de empleo criptográficos y Web3.

Un subgrupo Crazy Evil creó una compañía falsa llamada Chainseeker.io, que lanzó listas fraudulentas en plataformas como LinkedIn. El solicitante recibió instrucciones de descargar una aplicación maliciosa, GrassCall, que instaló malware diseñado para robar credenciales, billeteras en cifrado y archivos confidenciales.

La operación se coordina utilizando sitios web clonados, perfiles falsos y telegramas.

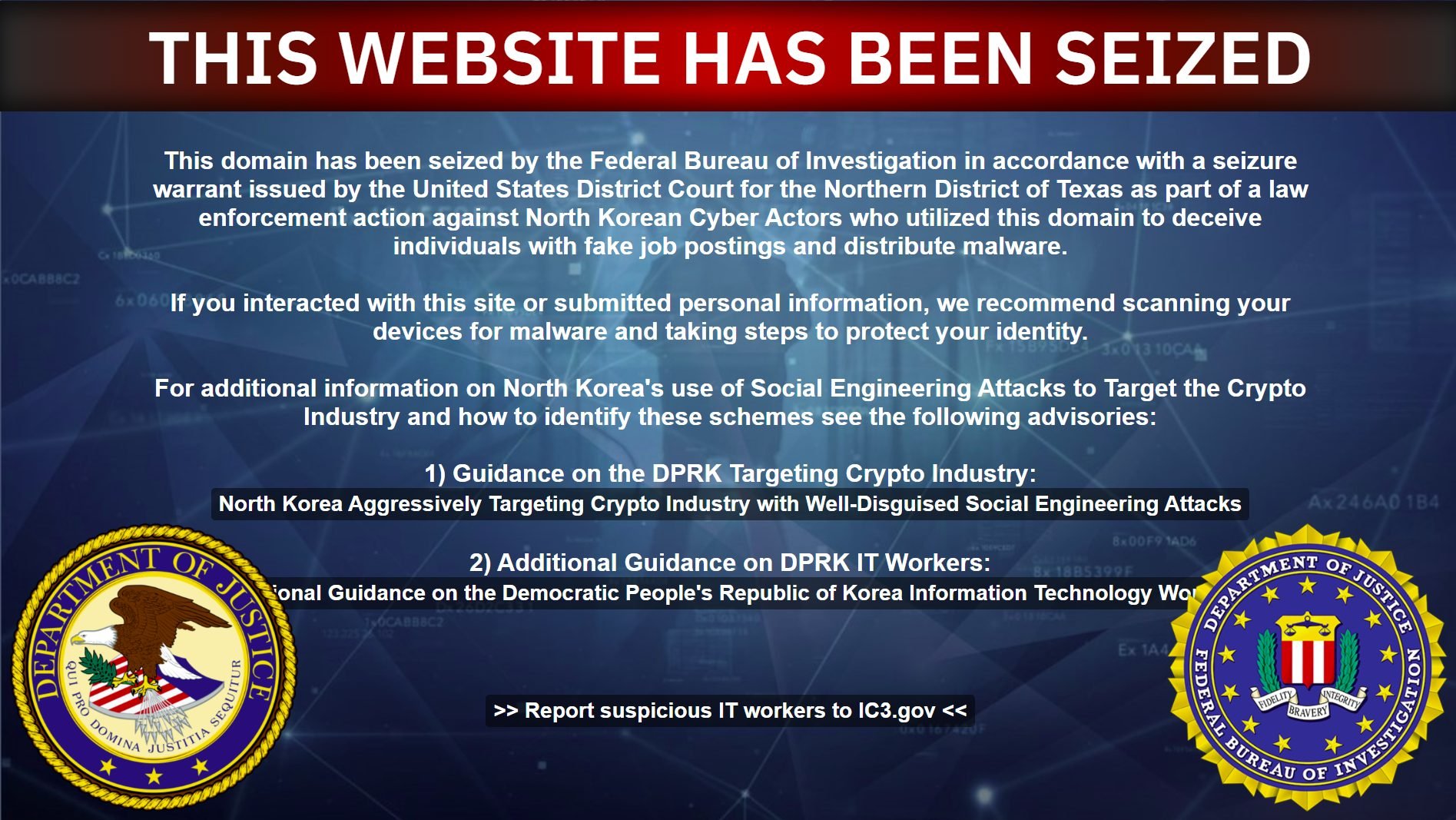

El FBI confirma el enlace de Corea del Norte

El director de inteligencia de amenazas de Silent Push, Kasey Best, dijo que fue uno de los primeros casos conocidos en los que los piratas informáticos norcoreanos establecieron empresas legalmente registradas en los Estados Unidos para evitar la censura y ganar credibilidad.

El empuje silencioso ha rastreado a los piratas informáticos al grupo Lázaro e identificó a múltiples víctimas de la campaña, identificando a Blocknovas como la más activa de las tres compañías de vanguardia que han encontrado.

El FBI ha ocupado el territorio de Blocknovas, parte de una acción de aplicación de la ley contra los actores en línea de Corea del Norte que usan publicaciones falsas para distribuir malware.

Funcionarios del FBI dijeron que continúan “centrándose en ejercer riesgos y consecuencias, no solo en los propios actores norcoreanos, sino en cualquier persona que promueva su capacidad para llevar a cabo estos planes”.

Según los funcionarios del FBI, las operaciones de red de Corea del Norte son una de las amenazas continuas más complejas de los Estados Unidos.

Corea del Norte utiliza infraestructura rusa para realizar ataques extendidos

Para superar el acceso nacional limitado en Internet, el acceso de los hackers de Corea del Norte utiliza infraestructura internacional, especialmente en la gama de PI rusa celebrada en Kasan y Kabarovsk, una ciudad con vínculos directos con Corea del Norte.

Los operadores de Lázaro usan VPN, sesiones RDP y servicios proxy como Astrill VPN y CCProxy, que pueden atacar a través de GitHub y Slack, comunicarse a través de Github y Slack, y acceder a plataformas como Upwork y Telegram.

Los investigadores en silencio han identificado siete videos instructivos grabados por cuentas vinculadas a blocknovas como parte de la operación. Estos videos describen cómo configurar comandos y servidores de control, robar contraseñas de los navegadores, cargar datos robados a Dropbox y usar herramientas como Hashtopolis para descifrar las billeteras cifradas.

De robo a espías patrocinados por el estado

Cientos de desarrolladores están atacados y muchos revelan inconscientemente sus certificados sensibles. Algunas violaciones parecen haberse intensificado más allá del alcance del robo, lo que sugiere que Lázaro puede haber entregado visitas de equipos consistentes con otros países para el espionaje.

Estados Unidos, Corea del Sur y los funcionarios de la ONU han confirmado a Reuters que los piratas informáticos de Corea del Norte han desplegado a miles de trabajadores de TI en el extranjero para recaudar millones de dólares en fondos para el programa de misiles nucleares de Pyongyang.

Comparte este artículo