Las calificaciones crediticias de EE. UU. se mantienen estables a medida que aumentan los morosidad

Puntos principales

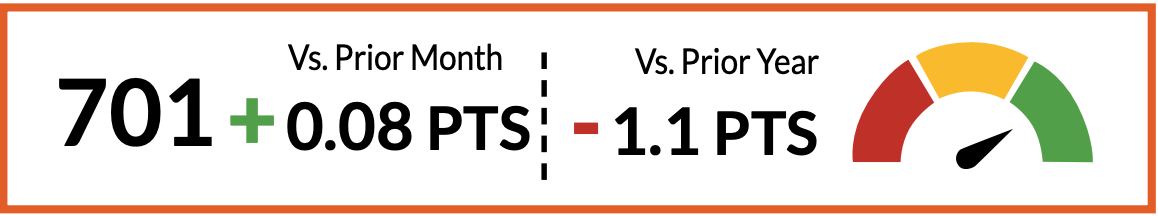

- La puntuación crediticia promedio de Estados Unidos se mantuvo estable en 701, 1 punto porcentual menos que el año pasado, lo que indica una ligera disminución en la calidad crediticia de los prestatarios.

- Las tasas de morosidad hipotecaria alcanzaron su nivel más alto en cinco años, mientras que los pagos con tarjetas de crédito se mantuvieron estables.

- Los consumidores siguen siendo cautelosos a la hora de endeudarse y los saldos están aumentando, pero las tasas de utilización se mantienen estables.

El último informe CreditGauge de VantageScore muestra que, al entrar el otoño de 2025, la situación crediticia de los consumidores estadounidenses es ligeramente ajustada. El promedio nacional VantageScore 4.0 se mantuvo estable en 701, lo mismo que en agosto pero 1 punto porcentual menos que en septiembre de 2024.

VantageScore describió esto como “signos de normalización” después de un año de mayor actividad de endeudamiento y pago. Si bien los saldos siguen aumentando (en gran parte debido al aumento de la relación préstamo-valor de las hipotecas y los préstamos para automóviles), la utilización del crédito se mantiene estable, lo que sugiere que la mayoría de los consumidores están gestionando su deuda de manera responsable a pesar del aumento de los costos de endeudamiento.

¿Quieres guardar esto?

Tasas de morosidad cercanas a niveles prepandémicos

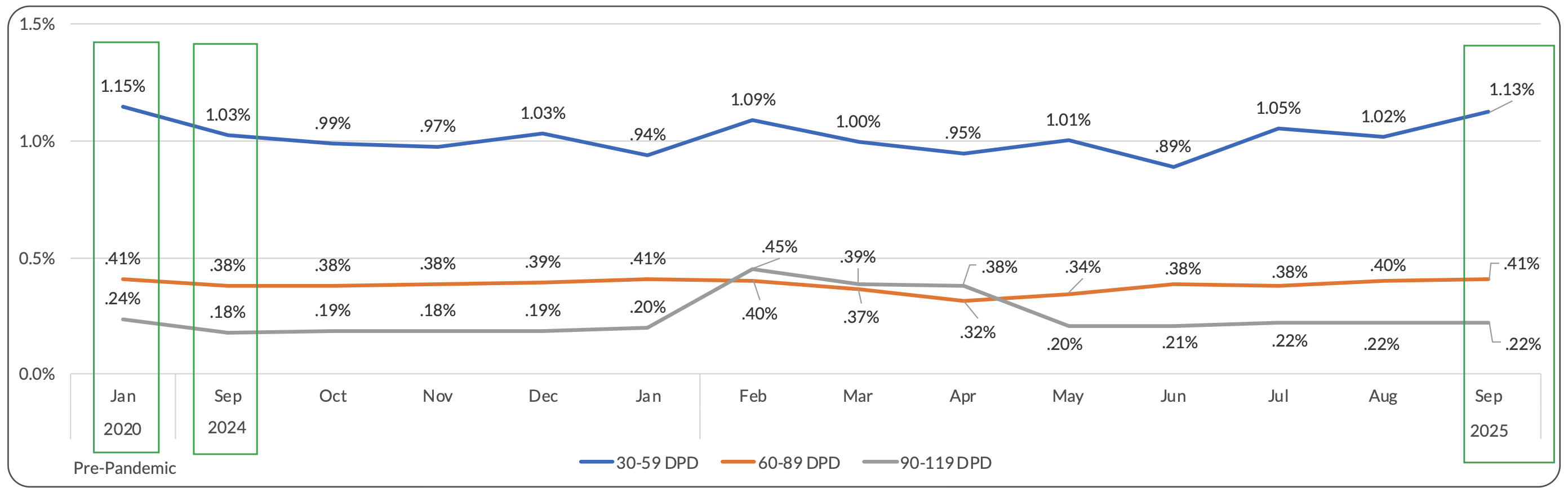

Las tasas de morosidad aumentaron ligeramente en septiembre, y las cuentas hipotecarias generaron el mayor aumento año tras año de todas las etapas de morosidad. En general, la morosidad entre 30 y 59 días (DPD) aumentó al 1,13%, frente al 1,02% de agosto y cerca del nivel prepandémico del 1,15%.

Fuente: VantageScore

La tasa de morosidad tardía (90-119 DPD) se mantuvo en 0.22%, sin cambios por tercer mes consecutivo pero superior a la del año pasado. La morosidad hipotecaria aumentó en todas las categorías: la morosidad en las primeras etapas aumentó un 12,7% y la morosidad en las últimas etapas aumentó un 7,6%.

Incluso los consumidores con puntajes crediticios tradicionalmente altos están mostrando signos de nerviosismo. Entre los prestatarios principales (661-780), las tasas de morosidad en las últimas etapas aumentaron un 54% con respecto al año pasado, mientras que entre los prestatarios casi principales (601-660) aumentaron un 44%. Por el contrario, los consumidores súper prime (781-850) experimentaron una pequeña mejora, lo que indica que los prestatarios de menor riesgo siguen siendo relativamente resistentes.

El saldo de cada producto aumenta.

Los saldos promedio aumentaron en la mayoría de los productos crediticios. Los consumidores típicos llevan El saldo total del crédito es de $106,500un aumento del 1,3% respecto al año pasado, cerca de un máximo histórico. Sin embargo, la relación entre saldo y préstamos se mantuvo casi estable en 50,79%, lo que indica patrones de uso estables.

Por categoría:

- Saldo hipotecario subió un 2,8% hasta $270,300lo que refleja los altos precios de la vivienda y las tasas de interés.

- préstamo de coche promedio $24,700un aumento interanual del 1,7%.

- préstamo personal pulgada hacia adelante $17,400la relación saldo-préstamo es 70,9%.

- saldo de tarjeta de crédito cayó ligeramente a $6,400la tasa de utilización cae a 30,68%lo que indica un acceso limitado al crédito renovable mientras los hogares se preparan para las vacaciones.

Los prestatarios jóvenes siguen siendo los participantes más activos en los nuevos créditos:

- Generación Z Los préstamos personales (4,4%) y las tarjetas de crédito (4,2%) lideraron la tendencia, pero la actividad hipotecaria se desaceleró (1,42%, frente al 1,57% de agosto).

- Millennials Continúe con un compromiso constante en todas las categorías.

- la generación anterior (incluidos baby boomers y generación silenciosa)Sigue siendo el prestatario menos activo, especialmente en créditos sin garantía.

¿Qué significa esto para los consumidores?

A pesar de una ligera debilidad en el crédito, los datos sugieren que los estadounidenses mantienen el control de su deuda.

Aun así, el aumento de las tasas de morosidad hipotecaria y un cambio hacia calificaciones crediticias más bajas podrían indicar que se está acumulando estrés bajo la superficie. Los prestatarios con hipotecas de tasa ajustable o grandes préstamos para automóviles pueden estar sintiendo la presión ya que los pagos siguen siendo altos.

Hay varias medidas que las familias pueden tomar para proteger su crédito:

- Monitorear saldos y utilización. Manténgase por debajo del 30% del crédito disponible.

- Priorice los pagos a tiempoya que la morosidad temprana sigue siendo el principal predictor del deterioro del crédito.

- Considere refinanciar o una opción de consolidación si los pagos mensuales aumentan debido al aumento de las tasas de interés.

CreditGauge de septiembre de 2025 muestra que la economía se encuentra en un equilibrio delicado: los consumidores se están recuperando, pero el aumento del monto de los préstamos y un ligero aumento en las tasas de morosidad insinúan debilidad después de años de aumento de los costos de endeudamiento.

A medida que se acercan las vacaciones, los hogares parecen cautelosos: gastan de manera constante pero evitan gastos excesivos.

No te pierdas estas otras historias:

23 formas de ganar dinero extra en Navidad

Las mejores herramientas de creación de crédito para mejorar su puntaje crediticio

Cómo obtener un informe de puntuación de crédito gratuito

Montaje: Colin Graves

La publicación Las calificaciones crediticias de EE. UU. se mantienen estables a medida que aumentan la morosidad apareció por primera vez en College Investor.